Senhasegura

A exposição e mal-uso de contas privilegiadas são extremamente convidativas a ataques cibernéticos. Nos recentes ataques a corporações de todos os tamanhos, os invasores roubam e exploram contas privilegiadas para assumir o controle de forma hostil de toda a infraestrutura da empresa.

Desta forma, os hackers podem explorar todo o espaço virtual, literalmente se movimentando por toda a rede corporativa sem serem detectados, e assim alcançar os objetivos do ataque.

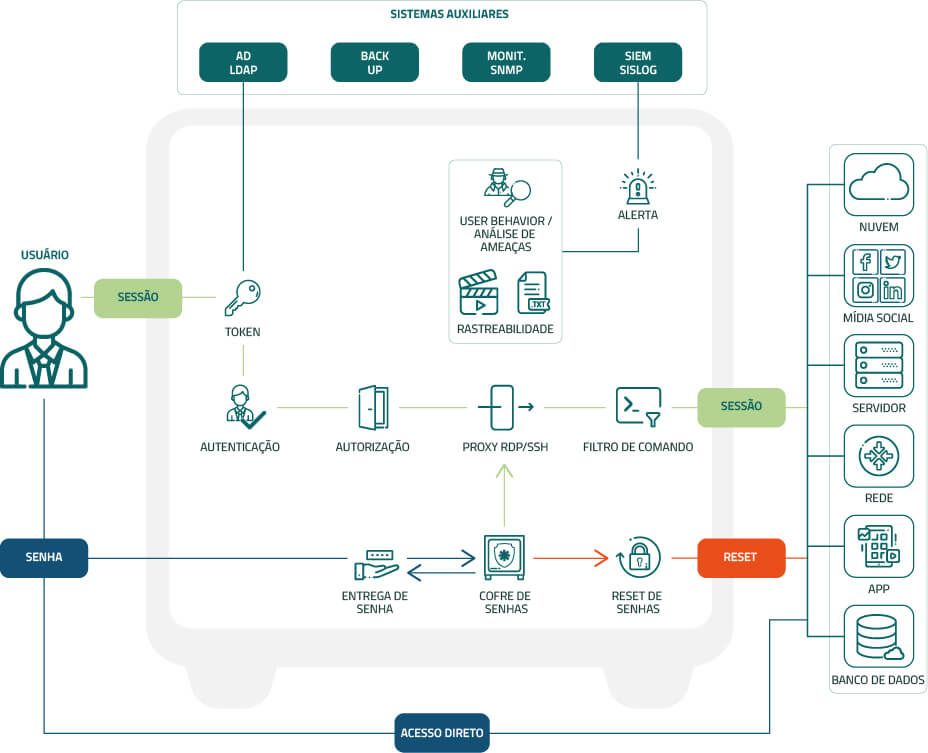

O senhasegura é uma solução de software para gerenciamento de acesso privilegiado (Gartner Challenger), que armazena, gerencia e monitora todas as credenciais como senhas, chaves SSH e certificados digitais em um cofre digital. A partir da utilização de mecanismos de criptografia, o cofre de senhas oferece aos usuários a possibilidade de utilizar uma senha apenas para acessar uma série de credenciais cadastradas na solução. Além disto, é possível através do senhasegura realizar acesso a todos os recursos de rede através dos protocolos SSH e RDP, armazenando todos os registros da sua utilização para fins de auditoria e análise de conformidade. Sua inteligência permite a análise em tempo real das ações tomadas pelos usuários e a geração de alertas para identificação de fraudes ou ações indevidas.

DIAGRAMA DE FUNCIONAMENTO SENHASEGURA

PRINCIPAIS FUNÇÕES:

- Proteger a organização e as credenciais de alto privilégio;

- Tornar a organização conforme com inúmeras exigências regulatórias como ISO 27001, PCI DSS e SOX;

- Agilizar o processo de auditorias internas e externas;

- Aumentar a produtividade e a eficiência;

- Rastrear ações importantes para desencorajar fraudes.

CARACTERÍSTICAS TÉCNICAS:

- Capacidade de armazenar de forma segura uma série de credenciais, desde certificados SSL até senhas de redes sociais;

- Descoberta automática de dispositivos e contas de usuário na rede corporativa;

- Entrega a sessão autenticada sem expor a senha do usuário;

- Todas as sessões fornecidas pelo senhasegura podem ser gravadas em vídeo;

- Troca automática de senhas;

- Acesso a um recurso mediante autorização por e-mail ou SMS;

- Proteção de senhas hardcoded ou arquivos de configuração;

- Utilização de clientes SSH;

- Auditoria de comandos SSH e Telnet;

- Custódia de senhas a múltiplos usuários;

Projetos de implantação

Serviço gerenciado

Algumas das tecnologias que trabalhamos

Nosso objetivo é ajudar os clientes a atingirem níveis ainda maiores de sucesso, trabalhando continuamente para melhorar e aperfeiçoar nossos serviços.